저는 종종 이런 질문을 받습니다. “결제 단말기에 스키밍 장치가 설치될 가능성은 얼마나 될까?” 또는 “고객의 카드 데이터를 탈취하기 위해 단말기가 조작될 위험은 얼마나 될까?”

자격 보안 평가자(Qualified Security Assessor, QSA)의 매뉴얼에 따르면, 제가 이 질문을 받을 때마다 가장 먼저 드리는 대답은 늘 같습니다. “그건 상황에 따라 다릅니다.”

비접촉 결제는 점점 더 보편화되고 있습니다. 모바일 결제 지갑의 확산으로 인해, 많은 사람들이 이제는 실제 결제 카드를 소지하지 않고도 결제를 진행하죠. Mastercard에 따르면, 현재 전 세계 오프라인 카드 결제의 3분의 2 이상이 비접촉 방식으로 이루어지고 있습니다.

비접촉 결제는 근거리 무선 통신(NFC) 기술을 기반으로 작동하기 때문에, 결제 시 카드와 단말기의 물리적 접촉이 필요하지 않습니다. 특히 모바일 결제 지갑을 사용할 경우, 카드 데이터는 토큰화되어 실제 카드 정보가 거래 과정에서 공유되지 않습니다. 실물 카드를 이용한 비접촉 결제의 경우에도, 내장된 EMV 칩이 카드 데이터를 암호화하고 각 거래마다 고유한 코드를 생성해 카드 세부 정보가 직접 전송되지 않도록 보호합니다.

결제 단말기를 노리는 공격자들

최근 한 고객사 프로젝트에서, 여러 지점에서 발생한 일련의 보안 사고에 대한 보고를 받았습니다. 공격자들이 의도적으로 고객의 비접촉 결제를 방해하려 한 사건이었습니다.

이들은 셀프 티켓 발매기의 비접촉 리더기를 고의로 손상시켜, 고객이 카드를 단말기에 삽입하고 PIN 번호를 입력하도록 유도했습니다. 그 결과, 고객은 비접촉 결제 대신 물리적 결제 경로(카드 삽입 방식)를 사용할 수밖에 없었죠. 조사 결과, 사건 중 한 사례에서는 TVM의 카드 삽입 슬롯 내부에서 스키밍 장치가 발견된 것으로 확인되었습니다.

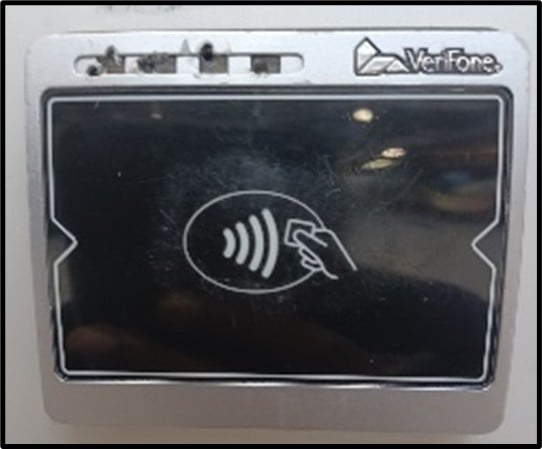

A damaged contactless card reader.

탐지와 대응: 단말기 조작을 식별하는 방법

셀프 결제 단말기, 예를 들어 티켓 발매기는 대부분 무인 상태로 운영되기 때문에, 행정적·물리적·기술적 보안 통제 수단을 결합해 공격자가 단말기를 조작하거나 대체하려는 시도가 있었는지를 감지해야 합니다.

침해 지표로는, 고객이 “카드 삽입이 어렵다”거나, “결제 실패율이 평소보다 높다”고 보고하는 경우가 포함될 수 있습니다. 이러한 현상은 카드 슬롯 내부에 설치된 스키밍 장치로 인해 발생할 가능성이 있습니다.

또한 점검은 카드 슬롯이나 비접촉 리더기에만 집중해서는 안 됩니다. PIN 입력 키패드의 버튼이 조작된 흔적이나, 핀홀 카메라 설치 여부 등 다양한 물리적 변조 징후를 함께 살펴야 합니다.

정기 점검이 여전히 중요한 이유

최근 고객 사례에서 이번 사고를 탐지할 수 있었던 것도, 바로 정기적인 안티탬퍼 점검 프로세스 덕분이었습니다. 이 점검을 통해 이상 징후가 발견되었고, 그 결과 신속한 사고 대응과 업계 내 정보 공유가 이루어질 수 있었습니다.

오늘날 PCI 커뮤니티는 전자상거래 결제 채널 공격에 주로 주목하고 있지만, 실물 카드 결제 환경 또한 여전히 공격 대상이 될 수 있다는 점을 인식해야 합니다.

많은 조직들이 직면한 가장 큰 과제 중 하나는, 현장 운영 인력이 “왜 안티탬퍼 점검이 필요한가”를 이해하고 그 중요성을 공감하도록 만드는 일입니다. 공격이 발생하더라도 정보가 널리 공유되지 않거나, 사고가 공개될 경우 평판 손상과 주가 영향에 대한 우려로 인해 문제가 은폐되는 경우도 적지 않습니다

단말기 점검은 얼마나 자주 해야할까

안티탬퍼 점검은 포인트 투 포인트 암호화(P2PE) 매뉴얼(PIM, P2PE Instruction Manual) 내에서 필수 요구사항으로 명시되어 있습니다. 매뉴얼에는 ‘정기적’이라는 용어가 점검 주기를 설명하는 데 사용되는데, 이 표현만 보면 다소 모호하게 느껴질 수 있습니다 마치 ‘판도라의 상자’를 여는 것 같습니다. 하지만 실제로는 각 조직이 자체적인 리스크 평가 결과를 바탕으로, 무엇이 ‘합리적이고 비례적’인 주기인지를 스스로 정의해야 합니다.

점검 주기 정의 시 고려해야 할 핵심 요소

점검 주기를 설정할 때는 리스크 평가 과정에서 이미 적용된 보안 통제들이 어떻게 서로 보완할 수 있는지를 함께 고려해야 합니다. 예를 들어, 자물쇠, 경보 시스템, 조명, CCTV, 보안 인력 등은 서로 다른 층위의 보안 통제로 작동하며, 이를 다층 방어형태로 통합적으로 운영하는 것이 중요합니다.

또한, 정의된 점검 주기는 고정되어서는 안 됩니다.위협 경보나 의심 혹은 확인된 보안 사고가 발생할 경우, 주기를 유연하고 실용적으로 조정할 수 있어야 합니다.

예를 들어, 한 개 이상의 결제 단말기에서 조작이 의심되는 사건이 발생했다면, 점검 주기를 기존의 주 1회에서 매일, 또는'근무 교대 시마다' 로 일시적으로 강화할 수 있습니다. 잠재적 위협이 감소했다고 판단되면, 점검 주기는 다시 기존 간격으로 복귀할 수 있습니다.

마무리

요약하자면, 안티탬퍼 점검은 여전히 모든 오프라인 결제를 수행하는 조직에게 중요한 보안 활동입니다. 공격자들은 지속적으로 전술, 기술, 절차를 발전시키며 변화에 적응하고 있습니다. 따라서 PCI 커뮤니티 전체가 이러한 위협의 진화에 맞춰 똑같이 민첩하고 유연하게 대응해야 합니다. 결국, 오늘 효과적인 보안 조치가 내일도 유효하다는 보장은 없습니다. 끊임없이 변화하는 위협 환경 속에서 지속적인 점검과 개선만이 조직의 신뢰와 보안을 지키는 열쇠입니다.