ฉันมักถูกถามว่ามีความเป็นไปได้แค่ไหนที่จะมีการติดตั้งอุปกรณ์ขโมยข้อมูล หรือมีการดัดแปลงอุปกรณ์ชำระเงินเพื่อเข้าถึงข้อมูลบัตรของลูกค้า

จากคู่มือผู้ประเมินความปลอดภัยที่มีคุณสมบัติ (QSA) คำตอบแรกของฉันคือ "ขึ้นอยู่กับ" เสมอ

การชำระเงินแบบไร้สัมผัสกำลังได้รับความนิยมเพิ่มขึ้นเรื่อยๆ โดยการใช้กระเป๋าเงินชำระเงินบนมือถือมักทำให้ผู้คนไม่ต้องพกบัตรชำระเงินอีกต่อไป ข้อมูลจาก Mastercard ระบุว่า ปัจจุบันการชำระเงินด้วยบัตรแบบสัมผัสมากกว่าสองในสามของทั่วโลกดำเนินการผ่านช่องทางไร้สัมผัส

เนื่องจากการชำระเงินแบบไร้สัมผัสดำเนินการผ่านการสื่อสารระยะใกล้ (NFC) จึงไม่จำเป็นต้องมีการโต้ตอบทางกายภาพกับบัตรชำระเงิน โดยเฉพาะอย่างยิ่งกับกระเป๋าสตางค์ชำระเงินบนมือถือ ข้อมูลบัตรจะถูกแปลงเป็นโทเค็นและไม่ถูกแชร์ระหว่างการทำธุรกรรม เมื่อนำบัตรจริงมาแสดงระหว่างการทำธุรกรรมแบบไร้สัมผัส ชิป EMV ที่ฝังอยู่ในบัตรจะเข้ารหัสข้อมูลบัตรและสร้างรหัสเฉพาะสำหรับธุรกรรม โดยไม่ต้องเปิดเผยรายละเอียดบัตร

เมื่อผู้โจมตีกำหนดเป้าหมายอุปกรณ์การชำระเงิน

ระหว่างการมีส่วนร่วมกับลูกค้าเมื่อเร็วๆ นี้ ฉันได้รับแจ้งเกี่ยวกับเหตุการณ์ชุดหนึ่งที่เกิดขึ้นในสถานที่ไซต์หลายแห่ง ซึ่งผู้โจมตีพยายามโดยเจตนาที่จะป้องกันไม่ให้ลูกค้าทำการชำระเงินแบบไร้สัมผัส

การทำลายเครื่องอ่านบัตรแบบไร้สัมผัสบนเครื่องจำหน่ายตั๋วอัตโนมัติ (TVM) โดยเจตนา จะทำให้ลูกค้าต้องเสียบบัตรและป้อนรหัส PIN ด้วยตนเอง เป็นที่เข้าใจกันว่าในเหตุการณ์หนึ่ง พบอุปกรณ์ขโมยข้อมูลอยู่ภายในช่องใส่บัตรของ TVM

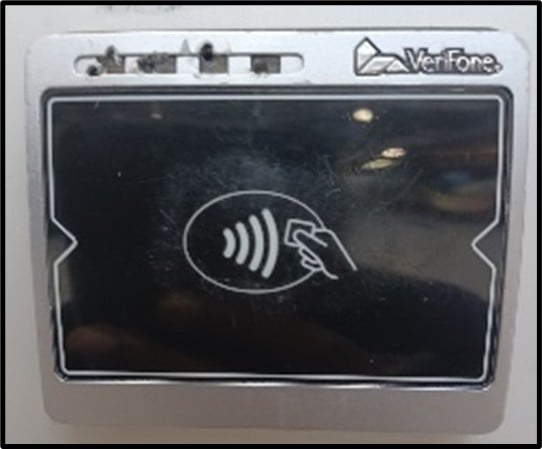

เครื่องอ่านบัตรไร้สัมผัสชำรุดเสียหาย

การตรวจจับและตอบสนองต่อการปลอมแปลง

อุปกรณ์ชำระเงินแบบบริการตนเอง เช่น TVM มักไม่มีเจ้าหน้าที่ประจำการและต้องอาศัยการควบคุมความปลอดภัยหลายชั้น (ด้านการบริหาร ทางกายภาพ และทางเทคนิค) เพื่อตรวจสอบว่ามีผู้โจมตีพยายามแทรกแซงและ/หรือทดแทนหรือไม่

ตัวบ่งชี้การประนีประนอมอาจรวมถึงลูกค้าที่รายงานว่ามีปัญหาในการใส่บัตรชำระเงินเข้าไปในอุปกรณ์ หรือมีอัตราความล้มเหลวในการทำธุรกรรมสูงกว่าปกติ โดยทั้งสองกรณีอาจเกิดจากการมีอุปกรณ์คัดลอกข้อมูลในช่องเสียบบัตร

นอกจากนี้ การตรวจสอบไม่ควรเน้นเฉพาะที่ช่องเสียบการ์ดและเครื่องอ่านแบบไร้สัมผัสเท่านั้น แต่ควรตรวจสอบสัญญาณการงัดแงะรหัส PIN ของอุปกรณ์ และ/หรือการตรวจสอบการมีอยู่ของกล้องวงจรปิดด้วย

เหตุใดการตรวจสอบตามปกติจึงยังคงมีความสำคัญ

จากการค้นพบล่าสุดของลูกค้าของเรา พบว่าการตรวจสอบตามปกติและการถ่วงดุลเพื่อป้องกันการปลอมแปลงเป็นสิ่งที่ตรวจพบเหตุการณ์นี้ โดยการรายงานการตอบสนองต่อเหตุการณ์ที่เกิดขึ้นจะนำไปสู่การแบ่งปันความรู้กับองค์กรอื่นๆ ที่เกี่ยวข้อง

เนื่องจากปัจจุบันมีการเน้นไปที่การโจมตีช่องทางการชำระเงินอีคอมเมิร์ซในชุมชน PCI อยู่บ่อยครั้ง จึงเป็นเรื่องสำคัญที่จะต้องยอมรับว่าผู้โจมตียังสามารถกำหนดเป้าหมายเป็นช่องทางการชำระเงินที่ผู้ถือบัตรมีอยู่ได้

หนึ่งในอุปสรรคสำคัญที่สุดที่องค์กรส่วนใหญ่ต้องเผชิญคือการที่พนักงานในฝ่ายปฏิบัติการธุรกิจต้องหาเหตุผลว่าเหตุใดจึงจำเป็นต้องมีการตรวจสอบป้องกันการปลอมแปลง ข้อมูลจะไม่ถูกเปิดเผยอย่างแพร่หลายเมื่อเกิดการโจมตี และมักเกิดความกังวลว่าหากรายละเอียดถูกเปิดเผยต่อสาธารณะ ชื่อเสียงขององค์กรอาจเสียหาย และท้ายที่สุดแล้ว เหตุการณ์ดังกล่าวอาจส่งผลกระทบต่อราคาหุ้น

ควรตรวจสอบอุปกรณ์บ่อยแค่ไหน

การตรวจสอบอุปกรณ์ป้องกันการงัดแงะเป็นข้อกำหนดบังคับในคู่มือการใช้งานการเข้ารหัสแบบจุดต่อจุด (P2PE) (PIM) ซึ่งใช้คำศัพท์เช่น "เป็นระยะ" สำหรับความถี่ในการตรวจสอบอุปกรณ์ ในตอนแรกคำศัพท์นี้อาจตีความได้ว่าค่อนข้างคลุมเครือ และคล้ายกับการเปิดกล่องแพนโดร่า อย่างไรก็ตาม ภาระหน้าที่ที่แท้จริงอยู่ที่หน่วยงานที่จะกำหนดว่าอะไรคือ "ความสมเหตุสมผลและสมส่วน" สำหรับความถี่ในการควบคุมนั้น โดยพิจารณาจากการตีความความเสี่ยงที่อาจเกิดขึ้นของตนเอง

ข้อควรพิจารณาที่สำคัญสำหรับการกำหนดความถี่ควบคุม

เมื่อกำหนดความถี่ในการควบคุมภายในการประเมินความเสี่ยง การควบคุมความปลอดภัยที่มีอยู่ควรเป็นปัจจัยสำคัญที่ต้องพิจารณาว่าจะเสริมซึ่งกันและกันได้อย่างไร (เช่น การควบคุมความปลอดภัยแบบหลายชั้น) เช่น กุญแจ สัญญาณเตือน แสงสว่าง กล้องวงจรปิด และยาม เป็นต้น เมื่อกำหนดความถี่ในการควบคุมแล้ว สิ่งสำคัญคือต้องมีความสามารถในการปรับตัวและปฏิบัติได้จริง หากต้องเปลี่ยนแปลงเพื่อตอบสนองต่อคำเตือนภัยคุกคาม และเหตุการณ์ที่น่าสงสัยหรือได้รับการยืนยันว่าอาจเกิดการบุกรุก

ตัวอย่างเช่น หลังจากเกิดเหตุการณ์ที่น่าสงสัยว่ามีการปลอมแปลงอุปกรณ์ชำระเงินอย่างน้อยหนึ่งเครื่อง การตรวจสอบอุปกรณ์อาจเพิ่มขึ้นชั่วคราวจากรายสัปดาห์เป็นรายวัน หรือจากรายวันเป็นครั้งเดียวต่อกะ ความถี่ในการตรวจสอบอาจกลับไปเป็นช่วงเวลาเดิมเมื่อหน่วยงานมั่นใจว่าภัยคุกคามที่อาจเกิดขึ้นได้ลดลงแล้ว

โดยทั่วไปแล้ว QSA ของ LRQA จะพบว่าองค์กรที่จัดทำการตรวจสอบป้องกันการปลอมแปลงให้สอดคล้องกับกระบวนการทางธุรกิจปกติจะมีประสิทธิผลและสอดคล้องกันมากกว่าในการปฏิบัติตามข้อกำหนด PCI DSS ข้อ 9.5 เมื่อเทียบกับองค์กรที่ใช้การตรวจสอบแบบแยกส่วน

ความคิดสุดท้าย

โดยสรุป การตรวจสอบป้องกันการปลอมแปลงยังคงมีผลบังคับใช้กับทุกหน่วยงานที่รับธุรกรรมการชำระเงินผ่านบัตรด้วยตนเอง (เมื่อผู้ถือบัตรอยู่ด้วย) ผู้โจมตีสามารถปรับตัวได้ในการพัฒนากลยุทธ์ เทคนิค และขั้นตอนต่างๆ ดังนั้น ในฐานะชุมชน PCI เราจึงต้องปรับตัวและมีความยืดหยุ่นเท่าเทียมกันในการรับมือกับภัยคุกคามที่เกิดขึ้นใหม่และศักยภาพที่เปลี่ยนแปลงไปของฝ่ายตรงข้าม ท้ายที่สุดแล้ว สิ่งที่มีประสิทธิภาพในวันนี้ไม่ได้รับประกันว่าจะมีประสิทธิภาพในวันพรุ่งนี้

เรียนรู้เพิ่มเติมเกี่ยวกับบริการ PCI DSS ของเรา

ความปลอดภัยทางไซเบอร์ในปี 2568: ปีแห่งการเปลี่ยนแปลงอย่างรวดเร็วและความเสี่ยงที่เพิ่มขึ้น

ปี 2025 นำมาซึ่งการเปลี่ยนแปลงครั้งใหญ่ให้กับภูมิทัศน์ไซเบอร์ ภัยคุกคามมีความก้าวหน้าและคาดเดาได้ยากยิ่งขึ้น ที่นี่ คุณสามารถเข้าถึงผู้นำทางความคิดจากผู้เชี่ยวชาญและคำแนะนำเชิงปฏิบัติ เพื่อทำความเข้าใจความเสี่ยงที่เกิดขึ้นและเสริมสร้างความยืดหยุ่นขององค์กร

เดือนแห่งการตระหนักรู้ด้านไซเบอร์

ดูข้อมูลเชิงลึกทั้งหมดจากผู้เชี่ยวชาญด้านไซเบอร์ของเรา